微软修复了暴露用户数据库的 ExtraReplica Azure 漏洞

编辑:系统下载之家官网 2022-05-01 来源于:网络

微软已经解决了 Azure Database for PostgreSQL 灵活服务器中发现的一系列严重漏洞,这些漏洞可能让恶意用户在绕过身份验证后提升权限并获得对其他客户数据库的访问权限。

Azure Database for PostgreSQL的灵活服务器部署选项使客户能够最大程度地控制其数据库,包括精细调整和多个配置参数。

微软安全响应中心团队今天解释说:“通过利用复制用户的灵活服务器身份验证过程中的提升权限漏洞,恶意用户可以利用不正确锚定的正则表达式绕过身份验证来访问其他客户的数据库。”

“这在 48 小时内(2022 年 1 月 13 日)得到缓解。[。.] 使用私有访问网络选项的客户没有受到此漏洞的影响。Postgres 的单服务器产品没有受到影响。”

Microsoft 在 2022 年 2 月 25 日之前为所有灵活服务器部署了修复程序,以解决灵活服务器 PostgreSQL 服务中的远程代码执行缺陷和权限提升错误。

发现安全漏洞的云安全公司 Wiz 的研究团队将它们统称为ExtraReplica,并于 2022 年 1 月 11 日向微软披露。

正如微软所解释的那样,Wiz 研究人员通过以下步骤来获得提升的权限和远程代码执行,这使他们能够使用伪造的证书绕过跨账户身份验证并访问其他客户的数据库:

选择一个目标 PostgreSQL 灵活服务器。

从 Certificate Transparency 提要中检索目标的公用名。

从 DigiCert 或 DigiCert 中间证书颁发机构购买特制证书。

通过解析数据库域名并将其与 Azure 的公共 IP 范围之一匹配来查找目标的 Azure 区域。

在目标的 Azure 区域中创建攻击者控制的数据库。

利用攻击者控制的实例上的漏洞 #1 来提升权限并获得代码执行。

扫描目标实例的子网并利用漏洞 #2 获得读取权限!

ExtraReplica 攻击流 (Wiz)

微软表示,在修复推出之前使用受影响的灵活服务器的 Azure 客户都没有受到任何影响,并且没有通过利用 ExtraReplica 漏洞链未经授权访问客户数据。

由于该公司已经解决了所有易受攻击的数据库服务器上的安全漏洞,因此不需要客户采取任何措施来保护他们的数据。

但是,Microsoft 建议在 Azure 虚拟网络 (VNet) 上部署 PostgreSQL 灵活服务器,以提供私有和安全的网络通信。

“为了进一步减少暴露,我们建议客户在设置灵活服务器实例时启用专用网络访问,”Redmond 解释说。

“与其他云漏洞一样,这个问题没有收到 CVE 标识符(与软件漏洞不同)。它没有记录或记录在任何数据库中,”Wiz 研究团队补充道。

“缺乏这样的数据库会削弱客户监控、跟踪和响应云漏洞的能力。”

披露时间表:

11/01/22 – Wiz Research 向 MSRC 报告了漏洞(案例 69557)

13/01/22 – MSRC 开始调查漏洞并随后修复证书问题(漏洞 #2)

14/01/22 – MSRC 验证了他们的修复,Wiz Research 观察到(证书透明度)。

15/01/22 – MSRC 授予 Wiz Research 40,000 美元的奖金

18/01/22 – MSRC 表示他们成功复制了所有漏洞

25/02/22 – 修复了所有易受攻击的实例

去年,Wiz 研究团队还披露了一类新的 DNS 漏洞,这些漏洞会影响主要的 DNS 即服务 (DNSaaS) 提供商,并允许攻击者以他们所说的“国家级间谍”访问来自公司网络的敏感信息活动。

研究人员还在 Microsoft Azure 产品中发现了其他几个安全漏洞,包括Azure Cosmos DB、开放管理基础架构 (OMI) 软件代理和Azure App Service。

相关信息

-

-

2023/09/13 09:07

微软发布Win11 Beta 22621.2338/22631.2338(KB5030305) 九月更新! -

2023/09/13 09:03

微软发布Win11 21H2 KB5030217九月累积更新补丁!附完整的更新日志 -

2023/09/13 08:48

微软发布Win11 22H2 KB5030219九月累积更新补丁!更新“粘滞键”菜单中删除空白菜单项

-

-

微软推送Win10九月更新KB5030211!解决了 Windows 操作系统的安全问题

系统之家9月13日最新消息,微软向Win10用户发布了九月最新星期二更新补丁KB5030211,版本号也提升为1904x.3448,此次更新也是主要解决了 Windows 操作系统的安全问题以及影响身份...

2023/09/13 08:35:58

-

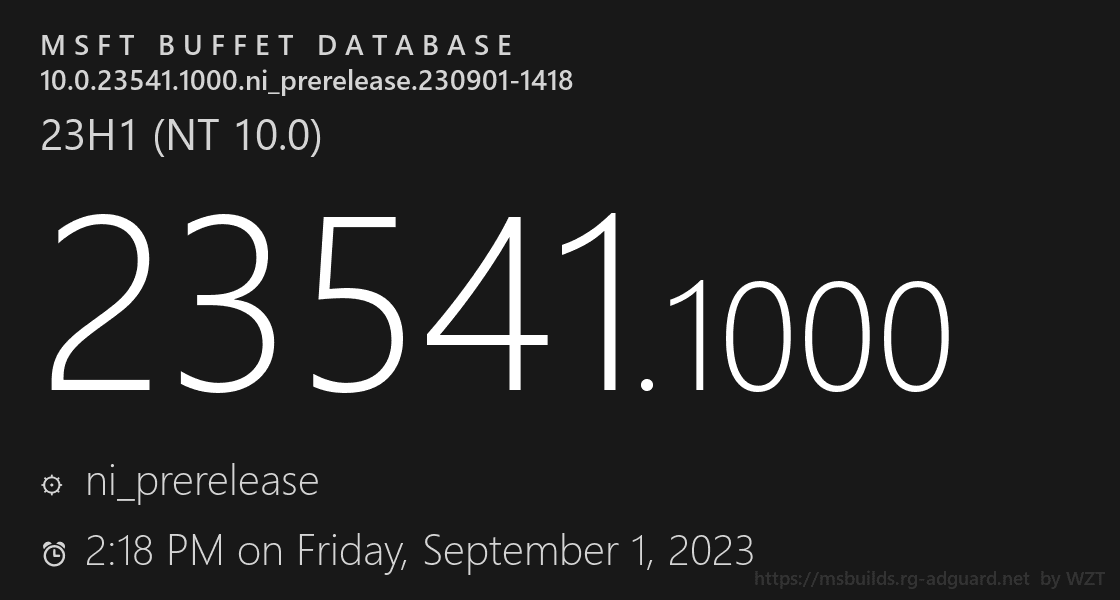

微软Win11 Build 23541 预览版暂时撤下开始菜单文件预览特性

系统之家消息,微软面向 Dev 频道的 Windows Insider 项目成员发布了 Win11 Build 23541 预览版更新,本次更新并未引入太大的变化,只是临时撤下了开始菜单的推荐区域文件预览。...

2023/09/11 09:40:41

热门资讯

- 1 Win10 21H1/20H2推送KB5001391升级:修复大量BUG!

- 2 系统之家官网 系统之家官网登录入口

- 3 显卡排行榜天梯图2022 显卡性能天梯图2022年7月版

- 4 安装KB5001391更新补丁后电脑绿屏怎么办?

- 5 Win11 22H2正式版发布时间确定了!将在9月20日推送更新!

- 6 微软扩展 Outlook 的邮件朗读功能:新增法语和西班牙语,通过聆听阅读邮件

- 7 Win11 22H2正式版发布了吗?Win11 22H2正式版什么时候发布?

- 8 微软新推出的KB5001391更新补丁,将带来怎样的效果呢?

- 9 iOS16.1描述文件下载 Apple iOS 16.1 Beta(20B5045d) 描述性文件下载

- 10 第三期鸿蒙OS系统内测申请入口!(附可申请机型)

频道热点资讯

- 1 Win10 21H1/20H2推送KB5001391升级:修复大量BUG!

- 2 系统之家官网 系统之家官网登录入口

- 3 安装KB5001391更新补丁后电脑绿屏怎么办?

- 4 Win11 22H2正式版发布时间确定了!将在9月20日推送更新!

- 5 微软扩展 Outlook 的邮件朗读功能:新增法语和西班牙语,通过聆听阅读邮件

- 6 Win11 22H2正式版发布了吗?Win11 22H2正式版什么时候发布?

- 7 微软新推出的KB5001391更新补丁,将带来怎样的效果呢?

- 8 微软Windows11系统用户上升至20%

- 9 微软新文档曝光:Windows 10视觉效果将迎来革新

- 10 Win10 21H1/20H2/2004/1909发布更新KB5003637下载地址合集!